Réseaux sociaux

Réseaux sociaux, le monde est-il si petit ?⚓︎

Qu'est ce qu'un réseau social ?⚓︎

Un réseau social est une plateforme en ligne qui permet aux utilisateurs de créer un profil public ou semi-public, de se connecter avec d'autres utilisateurs, et de partager des informations, des photos, des vidéos, et d'autres types de contenu. Les réseaux sociaux facilitent les interactions sociales en ligne, permettant aux gens de communiquer, de collaborer, et de partager des intérêts communs.

Les réseaux sociaux peuvent servir à diverses fins, notamment :

-

Rester en contact : ils permettent aux utilisateurs de rester en contact avec des amis et de la famille, peu importe la distance géographique.

-

Partage de contenu : les utilisateurs peuvent partager des moments de leur vie, des articles, des vidéos, et d'autres contenus multimédias.

-

Réseautage professionnel : certaines plateformes sont spécialement conçues pour le réseautage professionnel, permettant aux utilisateurs de se connecter avec des collègues, de chercher des emplois, et de développer leur carrière.

-

Communautés et groupes d'intérêt : les réseaux sociaux permettent la création de groupes et de communautés autour d'intérêts spécifiques, où les membres peuvent discuter et partager des informations.

-

Marketing et publicité : les entreprises utilisent les réseaux sociaux pour promouvoir leurs produits et services, interagir avec les clients, et construire leur marque.

Des exemples populaires de réseaux sociaux incluent Facebook, Instagram, X, LinkedIn, TikTok, etc.

Principaux concepts liés à l’usage des réseaux sociaux⚓︎

-

Identité numérique : l'identité numérique est l'ensemble des informations disponibles en ligne concernant une personne ou une organisation. Cela inclut les informations personnelles partagées sur les réseaux sociaux, les blogs, les forums, ainsi que les données collectées par les sites web et les services en ligne.

Elle peut être intentionnellement construite par l'individu lui-même ou involontairement à travers les traces laissées en ligne. -

E-réputation : l'e-réputation, ou réputation en ligne, est la perception que les autres ont d'une personne ou d'une organisation basée sur les informations disponibles en ligne.

Elle peut être influencée par les publications sur les réseaux sociaux, les avis et commentaires, les articles de presse, et d'autres contenus en ligne.

La gestion de l'e-réputation implique de surveiller et d'influencer cette perception pour maintenir une image positive. -

Identification : l'identification est le processus de reconnaissance d'un individu, généralement par un nom d'utilisateur ou une autre forme d'identifiant unique.

Sur les réseaux sociaux, cela peut être aussi simple que de se connecter avec un pseudonyme ou aussi complexe que de fournir des documents d'identité pour vérifier son compte. -

Authentification : l'authentification est le processus de vérification de l'identité d'un individu. Cela se fait souvent par le biais de mots de passe, de codes PIN, de questions de sécurité, ou de méthodes plus avancées comme la biométrie (empreintes digitales, reconnaissance faciale).

L'authentification à deux facteurs (2FA) est une méthode courante pour ajouter une couche supplémentaire de sécurité, en exigeant non seulement un mot de passe, mais aussi un code envoyé à un appareil mobile ou généré par une application d'authentification.

Ces concepts sont essentiels pour comprendre comment naviguer et interagir de manière sûre et efficace sur les réseaux sociaux et autres plateformes en ligne. Ils sont également cruciaux pour la protection de la vie privée et la sécurité des informations personnelles.

Réseaux sociaux existants⚓︎

Les réseaux sociaux sont nombreux et variés, chacun ayant ses propres caractéristiques et publics cibles.

Voici quelques-uns des réseaux sociaux les plus populaires, avec un aperçu de leurs caractéristiques et un ordre de grandeur de leurs nombres d'abonnés :

| Réseau social | Caractéristiques | Nombre d'abonnés |

|---|---|---|

| Réseau social généraliste pour partager du texte, des images, des vidéos, et des liens. Fonctionnalités de messagerie, de groupes, et de pages pour les entreprises. | \(\simeq\) 3 milliards | |

| YouTube | Plateforme de partage de vidéos pour télécharger, regarder, et commenter des vidéos. Utilisé pour la diffusion en direct. | \(\simeq\) 2,5 milliards |

| Application de messagerie instantanée pour envoyer des messages texte, des images, des vidéos, et des appels vocaux et vidéo. | \(\simeq\) 2,4 milliards | |

| Plateforme de partage de photos et de vidéos avec des fonctionnalités de stories, de réels, et de messagerie directe. Populaire parmi les jeunes adultes. | \(\simeq\) 1,5 milliard | |

| TikTok | Plateforme de partage de courtes vidéos musicales et créatives. Connue pour ses effets spéciaux et ses défis viraux. | \(\simeq\) 1 milliard |

| Réseau social professionnel pour créer un profil professionnel, se connecter avec des collègues, et rechercher des emplois. | \(\simeq\) 930 millions | |

| Snapchat | Application de messagerie éphémère pour envoyer des photos et des vidéos qui disparaissent après avoir été vus. Propose des stories et des filtres amusants. | \(\simeq\) 750 millions |

| Twitter (X) | Plateforme de microblogging pour publier des messages courts appelés tweets. Utilisée pour suivre l'actualité et les tendances en temps réel. | \(\simeq\) 550 millions |

| ... | ... | ... |

Confidentialité des données personnelles⚓︎

Pour assurer la confidentialité des données personnelles sur les réseaux sociaux, voici quelques conseils généraux :

-

Vérifier les paramètres de confidentialité : la plupart des réseaux sociaux offrent des paramètres de confidentialité qui permettent de contrôler qui peut voir les publications et les informations personnelles.

-

Limiter les informations personnelles : éviter de partager des informations sensibles comme une adresse, un numéro de téléphone ou des détails financiers.

-

Utiliser des mots de passe forts : utiliser des mots de passe complexes et uniques pour chaque compte et envisager d'utiliser un gestionnaire de mots de passe.

-

Activer l'authentification à deux facteurs : cela ajoute une couche supplémentaire de sécurité aux comptes.

-

Etre prudent avec les applications tierces : limiter les autorisations accordées aux applications tierces qui se connectent à vos comptes de réseaux sociaux.

-

Surveiller son activité : passer régulièrement en revue les publications et les activités pour s'assurer qu'elles reflètent bien ce que l'on souhaite partager.

En suivant ces conseils, on peut mieux protéger sa vie privée et ses données personnelles sur les réseaux sociaux.

Modèle économique des réseaux sociaux⚓︎

Les entreprises de réseautage social génèrent des revenus à travers plusieurs modèles économiques :

-

Publicité :

- Description : la publicité est la source de revenus la plus courante pour les réseaux sociaux. Les entreprises paient pour afficher des annonces aux utilisateurs en fonction de leurs données démographiques, de leurs centres d'intérêt et de leur comportement en ligne.

- Exemples : Facebook, Instagram, Twitter, et LinkedIn affichent tous des publicités ciblées dans les flux d'actualités des utilisateurs.

-

Abonnements premium :

- Description : certains réseaux sociaux offrent des fonctionnalités premium ou supplémentaires moyennant un abonnement payant. Cela peut inclure des fonctionnalités avancées, une meilleure visibilité, ou l'absence de publicités.

- Exemples : LinkedIn Premium, YouTube Premium

-

Vente de données :

- Description : bien que controversée, la vente de données anonymisées à des tiers pour des analyses de marché ou d'autres fins peut être une source de revenus. Les entreprises utilisent ces données pour mieux comprendre les tendances et les comportements des consommateurs.

- Exemples : divers réseaux sociaux et plateformes en ligne collectent et vendent des données à des fins analytiques.

-

Commerce électronique et marketplaces :

- Description : certains réseaux sociaux intègrent des fonctionnalités de commerce électronique, permettant aux utilisateurs d'acheter des produits directement sur la plateforme. Les entreprises prennent une commission sur les ventes réalisées.

- Exemples : Facebook Marketplace, Instagram Shopping, Pinterest Shopping

-

Applications et jeux :

- Description : les réseaux sociaux peuvent héberger des applications et des jeux développés par des tiers. Les revenus sont générés par la vente d'applications, les achats intégrés, ou la publicité dans les applications.

- Exemples : Facebook a longtemps hébergé des jeux sociaux comme FarmVille.

-

Partenariats et « sponsorships » :

- Description : les réseaux sociaux collaborent avec des marques et des influenceurs pour des campagnes de marketing et des partenariats. Ces collaborations peuvent inclure des contenus sponsorisés, des événements, et des promotions.

- Exemples : Instagram et YouTube sont des plateformes populaires pour les partenariats avec des influenceurs.

-

Frais de transaction :

- Description : certains réseaux sociaux facturent des frais pour des transactions spécifiques, comme les dons, les paiements entre utilisateurs, ou les frais de service pour les événements.

- Exemples : Facebook prend des frais sur les dons effectués lors des collectes de fonds.

-

Licences et API :

- Description : les réseaux sociaux peuvent facturer des frais pour l'accès à leurs API, permettant à des développeurs tiers d'intégrer des fonctionnalités du réseau social dans leurs propres applications.

- Exemples : Twitter et Facebook offrent des API payantes pour un accès avancé à leurs données.

Ces sources de revenus permettent aux entreprises de réseautage social de maintenir leurs plateformes gratuites pour les utilisateurs tout en générant des profits.

Réseaux sociaux et graphes mathématiques⚓︎

Modélisation des réseaux sociaux⚓︎

La modélisation des réseaux sociaux peut être abordée de différentes manières, selon l'aspect que l'on souhaite étudier. Voici une approche simplifiée pour modéliser un réseau social en utilisant des concepts de base de la théorie des graphes :

Concepts de base⚓︎

-

Noeuds (« nodes ») : représentent les utilisateurs du réseau social. Chaque nœud peut avoir des attributs tels que l'âge, le sexe, les intérêts, etc.

-

Arêtes (« edges ») : représentent les relations ou les connexions entre les utilisateurs. Ces arêtes peuvent être dirigées (pour les relations asymétriques comme « suivre » sur Twitter) ou non dirigées (pour les relations symétriques comme « ami » sur Facebook).

-

Graphes : un graphe est une collection de noeuds connectés par des arêtes. Les réseaux sociaux peuvent être modélisés comme des graphes où les utilisateurs sont des noeuds et les relations sont des arêtes.

Types de graphes⚓︎

-

Graphe non orienté : utilisé pour modéliser des relations symétriques.

Par exemple, si Alice est amie avec Bob, alors Bob est aussi ami avec Alice.

graph LR Alice((Alice)) ---|est ami avec| Bob((Bob)) Bob((Bob)) ---|est ami avec| Charlie((Charlie)) -

Graphe orienté : utilisé pour modéliser des relations asymétriques.

Par exemple, si Alice suit Bob, cela ne signifie pas nécessairement que Bob suit Alice.

graph LR Alice((Alice)) -->|suit| Bob((Bob)) Bob((Bob)) -->|suit| Charlie((Charlie)) Charlie((Charlie)) -->|suit| Alice((Alice))

Matrice d'adjacence⚓︎

Une autre façon de représenter un réseau social est d'utiliser une matrice d'adjacence, où chaque ligne et chaque colonne représentent un utilisateur, et une entrée \((i, j)\) est \(1\) s'il y a une relation entre l'utilisateur \(i\) et l'utilisateur \(j\), et \(0\) sinon.

Pour l'exemple de graphe non orienté précédent :

| Alice | Bob | Charlie | |

|---|---|---|---|

| Alice | 0 | 1 | 0 |

| Bob | 1 | 0 | 1 |

| Charlie | 0 | 1 | 0 |

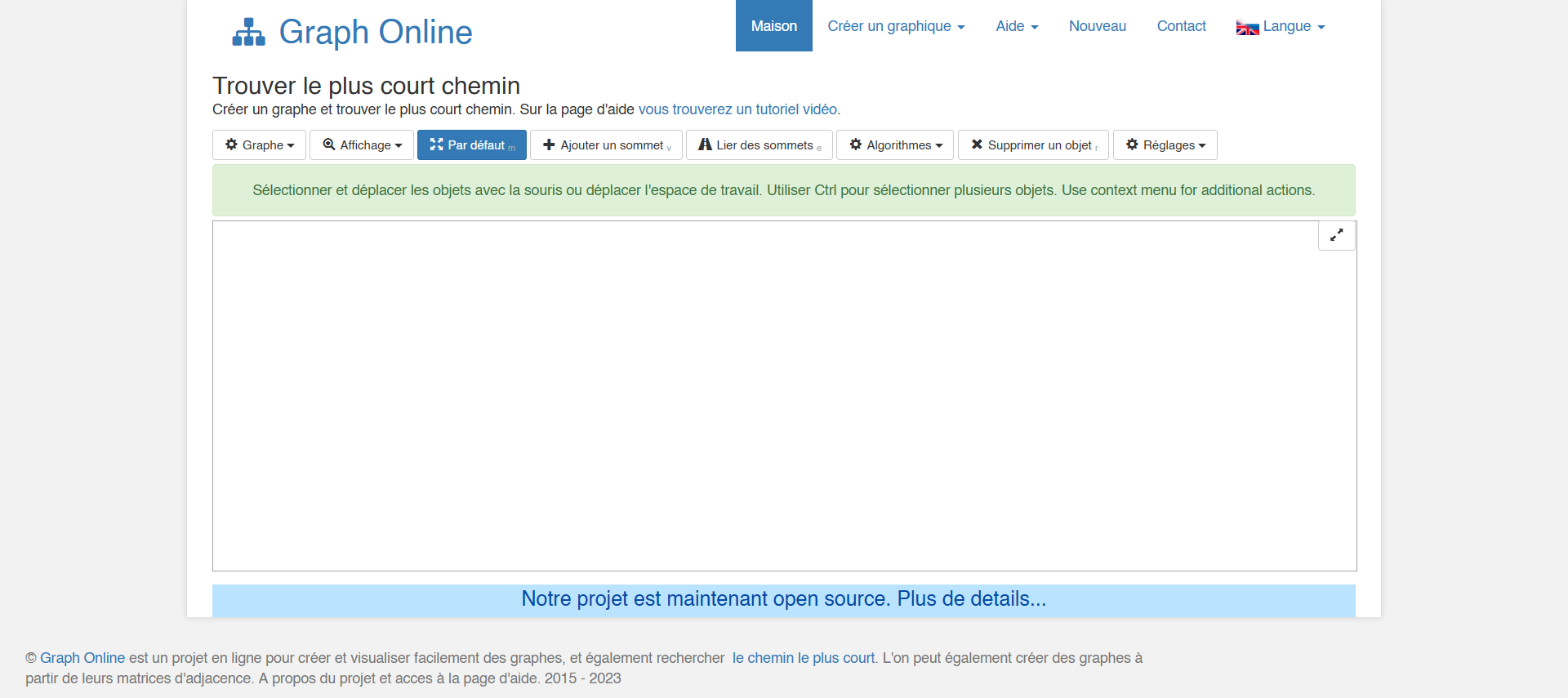

Analyse de réseau⚓︎

Une fois le réseau modélisé, on peut effectuer diverses analyses, telles que :

-

Degré d'un noeud : le nombre de connexions qu'un utilisateur a. Par exemple, Bob a un degré de 2.

-

Chemin le plus court : la distance la plus courte entre deux utilisateurs.

-

Communautés : groupes de noeuds qui sont plus densément connectés entre eux qu'avec le reste du réseau.

Cette modélisation simplifiée permet de comprendre et d'analyser les structures et les dynamiques des réseaux sociaux.

Rayon, diamètre, centre d'un graphe⚓︎

Pour déterminer le rayon, le diamètre et le centre d'un graphe, il faut d'abord comprendre quelques concepts de base de la théorie des graphes :

-

Distance entre deux noeuds : longueur du plus court chemin entre ces deux noeuds.

-

Excentricité d'un noeud : plus grande distance entre ce noeud et tout autre noeud du graphe.

-

Rayon d'un graphe : c'est la plus petite excentricité parmi toutes les excentricités des noeuds du graphe.

-

Diamètre d'un graphe : c'est la plus grande excentricité parmi toutes les excentricités des noeuds du graphe.

-

Centre d'un graphe : ce sont les noeuds dont l'excentricité est égale au rayon du graphe.

Pour illustrer cela, considérons un exemple simple de graphe. On va créer un graphe et calculer ces caractéristiques.

Exemple 1 :

graph LR;

A([A]) --- B([B]);

A([A]) --- C([C]);

A([A]) --- D([D]);

B([B]) --- E([E]);

C([C]) --- E([E]);

D([D]) --- E([E]);Distance entre noeuds :

| A | B | C | D | E | |

|---|---|---|---|---|---|

| A | 0 | 1 | 1 | 1 | 2 |

| B | 1 | 0 | 2 | 2 | 1 |

| C | 1 | 2 | 0 | 2 | 1 |

| D | 1 | 2 | 2 | 0 | 1 |

| E | 2 | 1 | 1 | 1 | 0 |

- Les excentricités des noeuds sont : \(e_A = 2\), \(e_B = 2\), \(e_C = 2\), \(e_D = 2\) et \(e_E = 2\).

- Le rayon du graphe est \(2\).

- Le diamètre du graphe est également \(2\).

- Le centre du graphe est constitué des noeuds \(A\), \(B\), \(C\), \(D\) et \(E\).

Dans cet exemple, tous les noeuds ont la même excentricité, ce qui signifie que le graphe est très symétrique et que chaque noeud est à une distance maximale de \(2\) de tout autre noeud.

Exemple 2

En supprimant l'arête \(C\) - \(E\):

graph LR;

A([A]) --- B([B]);

A([A]) --- C([C]);

A([A]) --- D([D]);

B([B]) --- E([E]);

D([D]) --- E([E]);Distances entre noeuds :

| A | B | C | D | E | |

|---|---|---|---|---|---|

| A | 0 | 1 | 1 | 1 | 2 |

| B | 1 | 0 | 2 | 2 | 1 |

| C | 1 | 2 | 0 | 2 | 3 |

| D | 1 | 2 | 2 | 0 | 1 |

| E | 2 | 1 | 3 | 1 | 0 |

- Les excentricités des noeuds sont : \(e_A = 2\), \(e_B = 2\), \(e_C = 3\), \(e_D = 2\) et \(e_E = 3\).

- Le rayon du graphe est \(2\).

- Le diamètre du graphe est également \(3\).

- Le centre du graphe est constitué des noeuds \(A\), \(B\) et \(D\).

Notion de « Petit Monde »⚓︎

La notion de « petit monde » est un concept issu de la théorie des graphes et de la sociologie, popularisé par l'expérience de Stanley Milgram dans les années 1960. Elle suggère que, malgré la taille apparente d'un réseau (comme une population humaine), les individus sont souvent connectés par un petit nombre de liens intermédiaires. Cela est souvent résumé par l'expression « six degrés de séparation », selon laquelle toute personne sur Terre peut être reliée à n'importe quelle autre par une chaîne de six connaissances ou moins.

Expérience de Milgram⚓︎

L'expérience de Milgram (1967) visait à mesurer la distance sociale entre des individus aux États-Unis. Voici comment elle s'est déroulée : - Des participants devaient faire parvenir une lettre à une personne cible (un inconnu vivant dans une autre ville) en la transmettant uniquement à des connaissances qu'ils jugeaient plus proches de la cible. - Les résultats ont montré que la plupart des lettres atteignaient la cible en cinq ou six intermédiaires en moyenne, illustrant ainsi l'idée que les réseaux sociaux sont plus interconnectés qu'on ne le pense.

Cette expérience a inspiré des recherches ultérieures sur les réseaux sociaux et la structure des graphes, notamment les réseaux « petit monde », qui combinent une forte clustering (les amis de vos amis sont souvent aussi vos amis) et une courte distance moyenne entre les noeuds.

Conditionnement de l'information par le choix des amis⚓︎

Les réseaux sociaux numériques (comme Facebook, Twitter ou LinkedIn) amplifient et conditionnent la diffusion de l'information de plusieurs manières, en fonction du choix des amis ou des connexions :

-

Effet de chambre d'écho (« echo chamber ») :

- Les utilisateurs ont tendance à se connecter avec des personnes partageant des opinions, centres d'intérêt ou valeurs similaires.

- Cela crée des « bulles informationnelles », où l'information circule principalement entre des individus déjà en accord, renforçant leurs croyances et limitant leur exposition à des points de vue divergents.

-

Algorithmes de recommandation :

- Les plateformes utilisent des algorithmes pour suggérer des amis ou du contenu basé sur les connexions existantes.

- Ces algorithmes favorisent les contenus populaires ou similaires aux préférences de l'utilisateur, ce qui peut accentuer la polarisation et réduire la diversité des informations reçues.

-

Centralité et influence :

- Certains utilisateurs (influenceurs, leaders d'opinion) jouent un rôle clé dans la diffusion de l'information en raison de leur position centrale dans le réseau.

- Leur capacité à relayer ou bloquer une information peut façonner la perception collective.

-

Viralité et propagation :

- Une information peut se propager rapidement si elle est relayée par des nœuds centraux ou des « hubs ».

- À l'inverse, une information peut rester confinée dans un sous-réseau si elle n'est pas relayée par ces nœuds influents.

-

Sélectivité de l'exposition :

- Les utilisateurs choisissent activement avec qui interagir, ce qui influence la nature des informations qu'ils reçoivent.

- Par exemple, une personne suivant principalement des comptes politiques de gauche sera moins exposée à des contenus de droite, et vice versa.

-

Effet de fermeture triadique (« triadic closure ») :

- Les gens ont tendance à se connecter avec les amis de leurs amis, ce qui renforce les liens au sein de communautés déjà existantes et limite les connexions avec des groupes extérieurs.

Conséquences⚓︎

-

Polarisation : les réseaux sociaux peuvent accentuer les divisions en exposant les utilisateurs principalement à des informations alignées avec leurs opinions.

-

Désinformation : les fausses informations peuvent se propager rapidement dans des communautés fermées, où elles sont moins soumises à des contre-arguments.

-

Opportunités : à l'inverse, ces réseaux permettent aussi de mobiliser rapidement des communautés autour de causes communes (mouvements sociaux, levées de fonds, etc.).

En résumé, le choix des amis sur les réseaux sociaux ne détermine pas seulement qui voit une information, mais aussi comment cette information est perçue, validée ou rejetée. Cela soulève des questions sur la diversité de l'information, la liberté d'expression et la formation de l'opinion publique à l'ère numérique.

Cyberviolence⚓︎

Formes de cyberviolence⚓︎

La cyberviolence prend plusieurs formes, souvent interconnectées :

-

Cyberharcèlement :

- Envoi répété de messages insultants, menaçants ou humiliants.

- Création de faux profils pour nuire à la réputation de la victime.

- Diffusion de rumeurs ou de montages photo/vidéo.

-

Discrimination en ligne :

- Propos haineux ou discriminatoires (racisme, sexisme, homophobie, validisme, etc.).

- Appels à la haine ou à la violence contre un groupe ou une personne.

-

Sexting non consenti (ou « revenge porn ») :

- Diffusion sans consentement d’images ou vidéos à caractère sexuel.

- Chantage à la diffusion de contenus intimes (« sextortion »).

-

Usurpation d’identité :

- Utilisation frauduleuse de l’identité numérique d’une personne pour lui nuire.

-

« Doxing » :

- Divulgation publique d’informations privées (adresse, numéro de téléphone, lieu de travail) dans le but de nuire.

-

« Happy slapping » :

- Diffusion de vidéos de violences physiques ou verbales filmées à l’insu de la victime.

-

Exclusion ou ostracisme en ligne :

- Création de groupes ou de discussions pour exclure ou humilier une personne.

-

« Cyberstalking » :

- Surveillance et harcèlement en ligne persistants, souvent accompagnés de menaces.

Dispositions de l’article 222-33-2-2 du code pénal français⚓︎

L’article 222-33-2-2 du code pénal a été introduit pour lutter contre le cyberharcèlement. Voici ses principales dispositions (en vigueur à ma dernière mise à jour en novembre 2024) :

Objet : cet article sanctionne le fait de harceler une personne par des propos ou comportements répétés ayant pour objet ou pour effet une dégradation de ses conditions de vie, lorsqu’ils sont commis par le biais d’un service de communication au public en ligne (réseaux sociaux, forums, emails, etc.).

Peines encourues :

-

Jusqu’à 2 ans d’emprisonnement et 30 000 euros d’amende lorsque ces faits ont causé une incapacité totale de travail (ITT) inférieure ou égale à 8 jours ou n’ont pas entraîné d’ITT.

-

Les peines sont aggravées à 3 ans d’emprisonnement et 45 000 euros d’amende si les faits ont causé une ITT de plus de 8 jours ou ont été commis sur une personne vulnérable (mineur, personne en situation de handicap, etc.).

-

Les peines peuvent être portées à 5 ans d’emprisonnement et 75 000 euros d’amende si les faits ont conduit la victime à se suicider ou à tenter de se suicider.

Cet article vise spécifiquement les actes de harcèlement en ligne, y compris les insultes, menaces, diffamations, ou la diffusion de contenus humiliants ou dégradants.

Ressources pour lutter contre la cyberviolence⚓︎

En France :

-

Numéros d’urgence et plateformes :

- 3018 : n° national pour les victimes de cyberharcèlement (gratuit, anonyme, 7j/7).

- 3020 : n° contre le harcèlement à l’école.

- 3919 : n° pour les femmes victimes de violences (y compris en ligne).

- Net Écoute (0800 200 000) : ligne d’écoute pour les jeunes victimes de cyberviolence.

-

Signaler les contenus illicites :

- Pharos (internet-signalement.gouv.fr) : plateforme officielle pour signaler les contenus illégaux (haine en ligne, pédopornographie, etc.).

- Outils de signalement intégrés aux réseaux sociaux (Facebook, Twitter, Instagram, Snapchat, etc.).

-

Associations et soutien :

- e-Enfance (e-enfance.org) : association spécialisée dans la protection des mineurs en ligne.

- Les Petits Citoyens : ressources pédagogiques pour les enfants et les parents.

- Fédération Française des Télécoms : campagnes de sensibilisation et guides pratiques.

-

Ressources juridiques :

- Commissariats et gendarmeries : dépôt de plainte pour cyberharcèlement ou autres infractions.

- Défenseur des droits : saisine en cas de discrimination en ligne.

-

Outils techniques :

- Paramétrer la confidentialité des comptes sur les réseaux sociaux.

- Utiliser des outils de modération ou de blocage (filtres anti-spam, listes noires).

-

Éducation et prévention :

- Programmes scolaires (comme les interventions de la police ou de la gendarmerie dans les établissements).

- Ateliers et ressources en ligne pour apprendre à protéger sa vie privée (ex : CNIL).

Que faire en cas de cyberviolence ?⚓︎

- Ne pas répondre aux messages haineux.

- Conserver les preuves (captures d’écran, URLs, historiques de conversation).

- Bloquer les auteurs et signaler les contenus aux plateformes.

- En parler à un proche, un enseignant, ou un professionnel (psychologue, avocat).

- Porter plainte si nécessaire, avec l’aide des preuves collectées.

La cyberviolence est un délit puni par la loi. Il est essentiel d’agir rapidement pour se protéger et faire cesser les agressions. Si vous ou un proche êtes victime, n’hésitez pas à solliciter les ressources mentionnées.